En la era digital contemporánea, la seguridad de nuestros dispositivos portátiles se ha vuelto en prioridad esencial fundamental. Desbloqueo de tablet incremento aumento de información personales y necesidad de proteger nuestras datos, los de desbloqueo desbloqueo evolucionado dramáticamente. Desde los tradicionales tradicionales patrones y PIN de seguridad hasta novedades más avanzadas como como el facial, los usuarios tienen ahora varias alternativas que garantizar que solo solo puedan puedan acceder a dispositivos dispositivos.

El proceso de desbloqueo de teléfonos móviles, ordenadores y tablets ha evolucionado hacia un campo campo en constante desarrollo, donde la juega desempeña un papel papel crucial. A medida que las las herramientas que que hacen posible el remoto, remoto Find My Device Find My Device y se se más más accesibles, también conciencia pública acerca de la importancia de la de protección. De este artículo, las diversas diversas de desbloqueo, desbloqueo, analizando ventajas ventajas y desventajas, y cada método método contribuye a seguridad de nuestros nuestros.

Técnicas de Desbloqueo

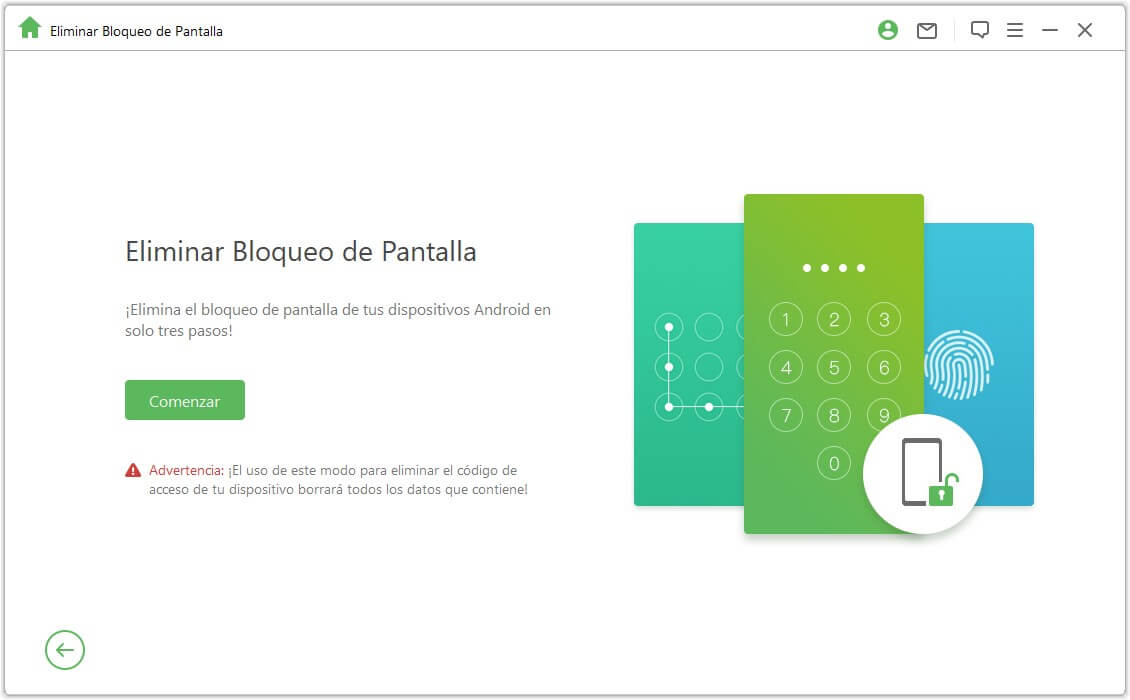

El desbloqueo de aparatos es un aspecto fundamental de la seguridad digital, y existen varios procedimientos para acceder a celulares, PCs y tabletas. Entre los métodos más habituales se halla el uso de dibujos de acceso, números de protección y contraseñas de ingreso. Cada método ofrece un balance variante entre comodidad y grado de protección, siendo los dibujo son fáciles de usar, mientras que las claves pueden ser más difíciles.

En los últimos tiempos, el reconocimiento facial ha emergido como una alternativa innovadora para el acceso. Este método emplea la tecnología biométrica para identificar al individuo a través de características de la cara, lo que permite un ingreso veloz y sin ningún esfuerzo. A pesar de su comodidad, es importante considerar las preocupaciones sobre la privacidad y la efectividad en diferentes condiciones de luz o con cambios en la fisonomía.

Aparte de los métodos convencionales, existen instrumentos de desbloqueo remoto que facilitan el acceso a aparatos bloqueados sin eliminar datos. Servicios como Find My Device y Find My iPhone facilitan restaurar el acceso a los aparatos perdidos o robados. Recuperación de contraseña la protección de información personales, ofreciendo una nivel adicional de protección en un mundo donde la protección de los aparatos móviles se ha convertido en fundamental.

Identificación Facial

El identificación facial se ha convertido en uno de los sistemas de acceso más sofisticados y utilizados en teléfonos inteligentes, computadoras y tablets. Este sistema utiliza algoritmos para identificar traits únicas del rostro del usuario, lo que permite un ingreso rápido y seguro. A contrario de los sistemas tradicionales como el patrón de desbloqueo, el número de seguridad de acceso o la clave de acceso, el identificación facial ofrece una vivencia más cómoda, suprimiendo la necesidad de recordar claves o dibujo.

La implementación del sistema de identificación facial ha evolucionado considerablemente con el tiempo. Las soluciones modernas son capaces de operate incluso en situaciones de poca luz y son capaces de ser usadas como una forma de verificar la personalidad del cliente tanto en aplicaciones de seguridad como en operaciones monetarias. Esto no solo facilita la conveniencia, sino que también incrementa la protección de datos personales al complicar el ingreso no permitido a la información.

Asimismo, muchos dispositivos incluyen características sofisticadas de seguridad que facilitan el acceso facial sin eliminar datos en caso de un proceso de acceso fallido. Instrumentos como Find My Device o Buscar mi iPhone acompañan estas soluciones de desbloqueo, brindando alternativas de recuperación de contraseña eficaces. La seguridad de los dispositivos móviles se refuerza con el reconocimiento facial, adaptándose a las exigencias actuales de protección de datos y ajustes de protección.

Seguridad y Protección de Datos

La seguridad de los móviles es una preocupación creciente en la era digital. Con el aumento de la sofisticación de los ciberataques cibernéticos, es esencial que los consumidores utilicen formas de desbloqueo efectivos. Además del reconocimiento biométrico, otros métodos como el patrón, código de seguridad y contraseña de acceso ofrecen distintos grados de seguridad. Sin embargo, es vital recordar que incluso las más efectivas medidas de seguridad pueden ser susceptibles si no se ajustan de manera adecuada.

El uso de herramientas de localización a distancia como Buscar mi Dispositivo y Find My iPhone puede proporcionar una capa extra de protección. Estas herramientas no solo facilitan localizar dispositivos perdidos, sino que también facilitan el bloqueo o borrado de información de manera a distancia, protegiendo así la información privada de posibles accesos no permitidos. Los usuarios necesitan conocer con estas funciones y verificar de que estén habilitadas como parte de su ajustes de seguridad.

Por último, la seguridad de información personales en aparatos es crucial. La fusión de métodos de acceso y herramientas de recuperación de clave puede ayudar a los usuarios a mantener sus datos a salvo de intrusos. Sumado a esto, es fundamental realizar un mantenimiento periódico, como mejoras de software y reinicios de origen cuando sea requerido, para garantizar que el aparato funcione correctamente y que la información se mantenga protegida.

Herramientas de Liberación Remoto

Las instrumentos de desbloqueo remoto se han convertido indispensables en la era tecnológica, dado que permiten a los propietarios restablecer el acceso a sus dispositivos sin necesidad de presencialmente presentes. Entre las las más populares se encuentran Find My Device y Encontrar mi iPhone, las cuales brindan alternativas para ubicar, inmovilizar y desbloquear aparatos extraviados. Estas soluciones proporcionan paz mental al propietario, con el conocimiento de que puede resguardar su datos aun cuando su dispositivo cayó en las manos incorrectas.

Por otro lado, plataformas como iCloud y Desbloqueo Mi permiten la recobro de cuenta cuando se ha olvidado la clave de entrada. A través de estos servicios, es factible recuperar la contraseña sin hacer perder los información almacenados en el dispositivo. Esto es crucial para aquellos que aprecian la seguridad de sus datos personales y quieren mantenerlos protegidos mientras recuperan el control a su dispositivo.

Además, algunas marcas, como la marca Oppo, ofrecen su propia solución de desbloqueo remoto que asiste a los usuarios a administrar y proteger su datos. Estas herramientas son particularmente valiosas en casos donde el liberación tradicional, como el PIN de protección o reconocimiento facial, no es una opción. Con estas innovaciones, el desbloqueo sin eliminar datos ha dejado de ser un reto, permitiendo a los propietarios mantener la protección de sus aparatos móviles sin complicaciones innecesarias.

Recuperación y Restablecimiento de Claves

El reinicio de contraseñas es un método fundamental para asegurar la seguridad de los aparatos móviles, PC y tablets. Cuando un usuario perde su clave de acceso, es crucial contar con métodos eficaces que faciliten restablecer el acceso sin comprometer la protección de datos personales. Las utilidades como "Find My Device" y "Buscar mi iPhone" se destacan en este ámbito, facilitando a los propietarios restablecer su contraseña a través de un acceso distante en unos sencillos pasos.

Adicionalmente, muchas plataformas brindan opciones de restablecimiento a través de correos electrónicos o mensajes de texto. Este método permite a los usuarios asegurar sus cuentas mediante un PIN de protección o enlaces temporales, garantizando que únicamente el dueño del aparato tenga la capacidad de realizar estas acciones. Adoptar este tipo de medidas no solamente mejora la protección, sino igualmente mejora la vivencia del cliente al evitar la obligación de reinicios de cero que pueden conducir en la pérdida de información.

Por finalmente, es fundamental ressaltar que la restablecimiento de contraseñas no debe considerarse visto únicamente como una respuesta ante el error. También forma parte de una configuración de seguridad más integral que incluye el identificación facial, la impronta dactilar y otros sistemas de acceso. Combinando estas soluciones, los clientes tienen la capacidad de crear un sistema completo de seguridad que resguarde sus aparatos y la información contenida en ellos, permitiéndoles gozar de la calma de saber que sus información están protegidos.